|

◆ BIG-IP - SSLトラフィックの処理

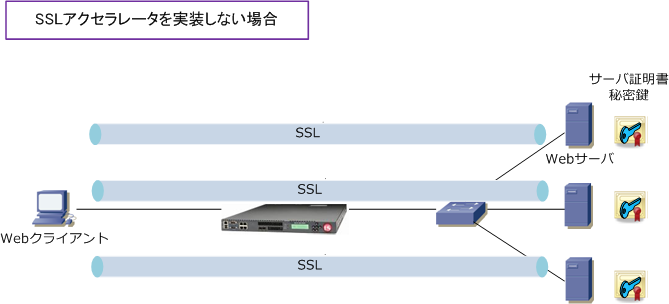

LBでSSLを終端しない場合、下図の通り各サーバでサーバ証明書と秘密鍵を保持する必要があります。

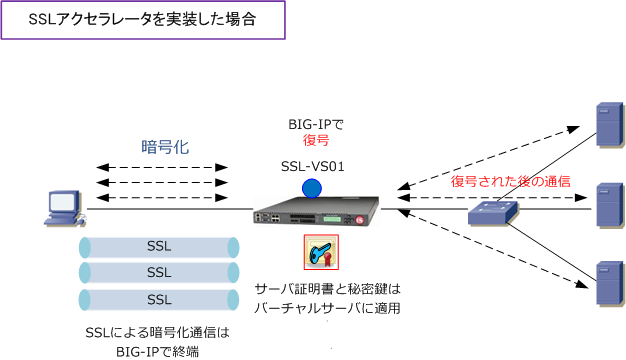

一方、BIG-IPをSSLアクセラレータとして動作させた場合、以下のようなメリットが生まれます。

・ サーバ証明書と秘密鍵をBIG-IPで集中管理できる。

・ サーバ証明書と秘密鍵はバーチャルサーバの数だけでOKとなる(コスト削減)

・ ハードウェアによるSSL秘密鍵の交換、ハードウェアによるSSLバルク暗号化

・ WebサーバからのSSL処理のオフロード(BIG-IPによるSSLオフロード ※1)

・ BIG-IPでは、CookieパーシステンスとiRuleとの併用が可能

※1 SSLオフロードとは、SSL通信でサーバをSSL処理から解放して、パフォーマンスを向上するSSL処理専用のシステム。

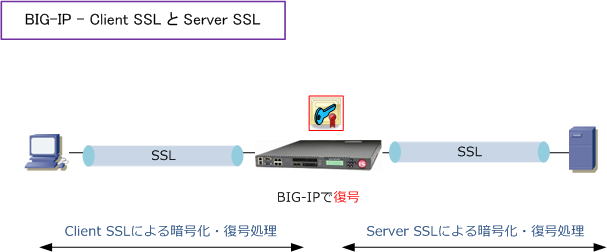

◆ BIG-IP - Client SSLとServer SSLとは

BIG-IPによるSSLトラフィックの制御は、Client SSLとServer SSLの大きく2つの手法があります。

BIG-IP ⇔ Server間は暗号化が一般的に不要なので、Client SSLのみを実装させることが多いです。

| SSLの実装 |

使用するプロファイル |

説明 |

| Client SSL |

Client SSL Profile |

Client ⇔ BIG-IP間でSSL通信させたい場合の実装 |

| Server SSL |

Server Client Profile |

BIG-IP ⇔ Server間でSSL通信させたい場合の実装 |

◇ トラフィックフロー:Client SSLのみ

1. クライアントが暗号化されたパケットをBIG-IPのバーチャルサーバに送信。

2. BIG-IPが暗号化パケットを受信して復号して、Poolメンバーへ負荷分散。

3. Poolメンバーが暗号化していないリクエストを処理して、暗号化していないレスポンスをBIG-IPに送信。

4. BIG-IPがレスポンスパケットを受信して、暗号化してクライアントに送信。

◇ トラフィックフロー:Client SSLとServer SSLの組合せ

1. クライアントが暗号化されたパケットをBIG-IPのバーチャルサーバに送信。

2. BIG-IPが暗号化パケットを受信して復号して処理を実施。その後、暗号化してPoolメンバーへ負荷分散。

3. Poolメンバーは暗号化リクエストを受信して処理して、暗号化してからBIG-IPへレスポンスを送信。

4. BIG-IPは暗号化レスポンスを受信して復号して処理して、レスポンスを暗号化してクライアントに送信。

なお、Server SSLが使用される場合、上記のようにClient SSLとServer SSLの実装を組み合わせてBIG-IPに

実装するのが一般的です。Server SSLだけを実装させるようなケースはあまりありません。

|