|

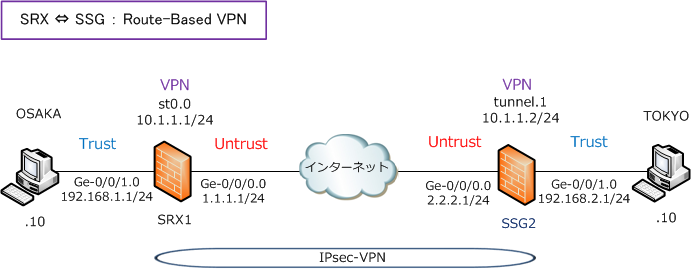

◆ SRX - Route-based VPNの設定例

ここではSRXとSSGとでRoute-Based VPN接続する際の設定例を紹介します。

※ set security flow tcp-mss ipsec-vpn mss XXXコマンドで、WAN環境に合わせて適切なMSSを設定しましょう。

set hostname SSG2

set zone name VPN

set int ethernet0/0 zone Untrust

set int ethernet0/0 ip 2.2.2.1/24

set int ethernet0/0 route

set int ethernet0/1 zone Trust

set int ethernet0/1 ip 192.168.2.1/24

set int ethernet0/1 route

set interface tunnel.1 zone VPN

set interface tunnel.1 ip 10.1.1.2/24

set address Trust TOKYONW 192.168.2.0/24

set address VPN OSAKANW 192.168.1.0/24

set ike gateway P1OSAKA address 1.1.1.1 outgoing-int e0/0 preshare juni1234

sec-level standard

set vpn P2OSAKA gateway P1OSAKA sec-level standard

set vpn P2OSAKA bind interface tunnel.1

set vpn P2OSAKA monitor optimized rekey

set route 192.168.1.0/24 interface tunnel.1

set route 0.0.0.0/0 interface ethernet0/0 gateway 2.2.2.254

set policy from Trust to VPN TOKYONW OSAKANW any permit

set policy from VPN to Trust OSAKANW TOKYONW any permit

|

VPNトラフィックがない場合でもVPN SAをActiveにしたい場合、set vpn P2OSAKA monitor optimized rekeyコマンドも設定。

◆ IKEフェーズ 1 のステータス確認

◆ IKEフェーズ 2 のステータス確認

SRXとSSGとで"SPI"値に対称性があることが分かります。

|