|

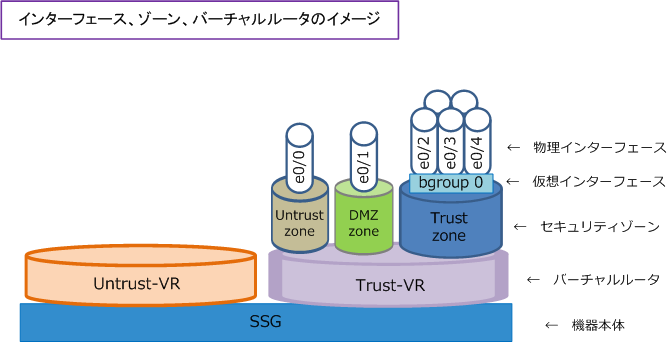

◆ SSG - バーチャルルータ、ゾーン、インターフェースの設定

考え方は下図の通りです。1.バーチャルルータの作成 ⇒ 2.ゾーンの作成 ⇒ 3.インターフェースの設定の

順番でコンフィグします。バーチャルルータはすでにtrust-vrとuntrust-vrの2つが作成されており、これ

以上のバーチャルルータを作成すること先ずありません。そして、trust-vrだけを使用するのが一般的です。

従って、ここではバーチャルルータの作成方法は紹介しません。そしてデフォルトで作成されているゾーン

だけを使用する場合はゾーンの作成も不要で、いきなり3.のインターフェースの設定から始めることが可能。

◆ SSG - ゾーンの作成と設定

デフォルトで作成されているセキュリティゾーンだけを使用するなら、以下のゾーンの作成は必要ないです。

◆ ゾーンの作成

set zone name zone [ L2 | tunnel ]

◆ 設定例 : Layer3セキュリティゾーン「TEST1」を作成

| SSG5-> set zone name TEST1 |

◆ 設定例 : Layer2セキュリティゾーン「L2-TEST1」を作成 (L2セキュリティゾーン作成の場合、名前の先頭は「L2-」)

| SSG5-> set zone name L2-TEST1 L2 |

◆ バーチャルルータへのゾーンの割り当て

ゾーンを作成すると「trust-vr」のバーチャルルータに、デフォルトでそのゾーンが割り当てられます。

従って、trust-vrの割り当てのままでOKなら、バーチャルルータへのゾーンの割り当ての設定は不要です。

一般的ではありませんが、例えばtrust-vrではなく「untrust-vr」に設定したい場合は以下の設定をします。

◆ 設定例 : 「TEST1」のゾーンを「untrust-vr」のバーチャルルータに割り当てる (通常、このような設定はしない )

| SSG5-> set zone TEST1 vrouter untrust-vr |

ゾーンが作成されると、デフォルトで以下のL3セキュリティゾーンにおけるトラフィック制御の設定では

tcp-rstが適用されることになります。これはTrustゾーンに適用されている設定と同じです。したがって

特に以下の内容の制御を行う必要がない場合は、以下の設定を行う必要がありません。

◆ L3セキュリティゾーンにおけるトラフィック制御

set zone zone [ asymmetric-vpn | block | no-dhcp-relay | reassembly-for-alg | tcp-rst ]

| CLI |

WebUIに該当する項目 |

チェックがある場合の動作 |

| block |

Block Intra-Zone Traffic |

同じセキュリティゾーン内のホスト間のトラフィックをブロック。 |

| no-dhcp-relay |

No DHCP Relay |

このゾーンでDHCPリレーを行わないようにする。 |

| reassembly-for-alg |

TCP/IP Reassembly for ALG |

検査される前にフラグメント化されたHTTPとFTPパケットを再組立て |

| tcp-rst |

If TCP non SYN, send RESET back |

SYN以外のTCPフラグのパケット送るホストへRESET TCPを送信 |

※ 例えばこのゾーンでDHCPリレーを行わないようにしたい場合には、以下の設定を行います。

◆ 設定例 : 「TEST1」のゾーンでDHCPリレーを行わないようにする設定

| SSG5-> set zone TEST1 no-dhcp-relay |

ちなみに、SSG5でデフォルトで設定されているゾーンの設定は以下の通りです。

| ◇ ゾーンのデフォルト設定 ( 右枠の screen に関しては別途解説 ) |

set zone "Trust" vrouter "trust-vr"

set zone "Untrust" vrouter "trust-vr"

set zone "DMZ" vrouter "trust-vr"

set zone "VLAN" vrouter "trust-vr"

set zone "Untrust-Tun" vrouter "trust-vr"

set zone "Trust" tcp-rst

set zone "Untrust" block

unset zone "Untrust" tcp-rst

set zone "MGT" block

unset zone "V1-Trust" tcp-rst

unset zone "V1-Untrust" tcp-rst

set zone "DMZ" tcp-rst

unset zone "V1-DMZ" tcp-rst

unset zone "VLAN" tcp-rst

|

set zone "Untrust" screen tear-drop

set zone "Untrust" screen syn-flood

set zone "Untrust" screen ping-death

set zone "Untrust" screen ip-filter-src

set zone "Untrust" screen land

set zone "V1-Untrust" screen tear-drop

set zone "V1-Untrust" screen syn-flood

set zone "V1-Untrust" screen ping-death

set zone "V1-Untrust" screen ip-filter-src

set zone "V1-Untrust" screen land

|

◆ SSG - インターフェースの設定

◆ ゾーンへのインターフェースの割り当て

set interface interface zone zone

◆ 設定例 : 「TEST1」のゾーンに「ethernet0/6」を割り当てる

| SSG5-> set interface ethernet0/6 zone TEST1 |

※ SSG5ではデフォルトでe0/6が「bgroup0」に割り当てられており、上記設定前に unset interface bgroup0 port e0/6 と入力

◆ インターフェースへのIPアドレスの設定

set interface interface ip ip-address/netmask

◆ 設定例 : ethernet0/6に「172.16.1.1/24」のIPアドレスを割り当てる

| SSG5-> set interface ethernet0/6 ip 172.16.1.1/24 |

◆ インターフェースモードの設定

set interface interface [ route | nat ]

◆ 設定例 : ethernet0/6をL3の「Routeモード」にする

| SSG5-> set interface ethernet0/6 route |

◆ 管理アクセスできるようにするための設定

set interface interface ip manageable

◆ 設定例 : ethernet0/6に管理アクセスできるようにするための設定

| SSG5-> set interface ethernet0/6 ip manageable |

◆ 管理アクセスするIPアドレスをインターフェースのIPアドレスとは別にする設定

set interface interface manage-ip ip-address

◆ 設定例 : ethernet0/6に管理アクセスするIPアドレスを「172.16.1.2/24」とする設定

| SSG5-> set interface ethernet0/6 manage-ip 172.16.1.2 |

◆ 管理アクセスする際に許可するプロトコル

set interface interface manage [ ping | ssh | telnet | snmp | ssl | web | ident-reset ]

◆ 設定例 : ethernet0/6にWebUIによる管理アクセスを許可する設定

| SSG5-> set interface ethernet0/6 manage web |

◆ speed / duplex の設定 ( デフォルトは auto/auto )

set interface interface phy [ auto | full | half ] [ 10mb | 100mb | 1000mb ]

◆ 設定例 : ethernet0/0を「speed 100、duplex full」とする設定

| SSG5-> set interface ethernet0/0 phy full 100mb |

◆ 以下はSSG5の bgroup0 のデフォルト設定

※ Path MTU(IPv4): チェックした場合(有効化した場合)、Path MTU Discoveryが有効になり適切なMTU値を返します。

※ Ident-reset : チェックした場合(有効化した場合)、Ident-requestを受信した際に「Ident-reset」をSSGが返します。

| ステータス確認コマンド |

説明 |

| get interface |

インターフェースの情報の概要を確認。(Ciscoでいう show ip int brief) |

| get counter statistics interface interface名 |

インターフェースカウンタの確認。物理レイヤーの問題を特定できる。 |

| get counter flow interface interface名 |

トラフィックフローに割り当てられたパケットのカウンタを確認できる。 |

| clear counter all |

get counter statistics int と get counter flow inter のカウンタをクリア。 |

| get log event |

システムイベントの日付、時刻、レベル、ログ内容の表示(Ciscoでいうsh log) |

|