|

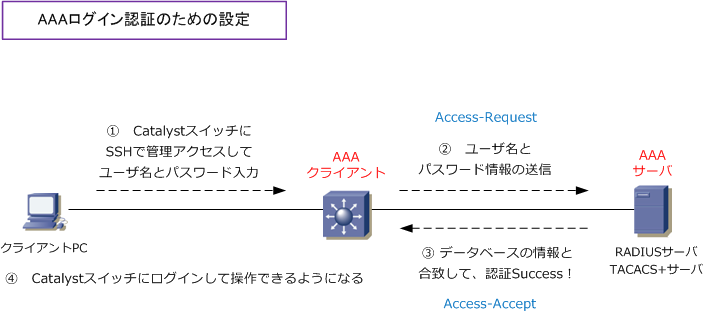

◆ AAA - ログイン認証のための設定

ここでは下図のように、例えば管理ユーザが、CiscoルータやCatalystスイッチに管理アクセスする際に、

RADIUSサーバのデータベースにあるユーザ名とパスワード情報を利用してログインするための設定方法

などを解説していきます。管理機器が多ければ多いほど、この設定のメリットを享受することができます。

◆ AAA - Authentication 設定(ログイン認証のための設定)

AAAはデフォルトでディセーブルにされているため、先ずグローバルでAAAを有効化する設定が必要です。

◆ AAAの有効化

(config)# aaa new-model

次に、ログイン認証方式リストの設定を行います。認証方式(method)は複数選択することができますが

その場合は method1 から順番で実行され、タイムアウトのエラーを受信すると次の認証方式を実行します。

◆ ログイン認証方式リストの設定

(config)# aaa authentication login [ default | list-name ] method1 method2...

| コマンド引数 |

説明 |

| default |

VTY、TTY、Console、Auxなど、全ての回線に自動的に適用される認証方式のデフォルトリスト。

|

| list-name |

VTY、TTY、Console、Auxなど、回線ごとに個別に認証方式を適用したい場合に任意の名前で使用。

|

| method |

認証方法を「 enable、group radius、group tacacs+、line、local、local-case、none 」から選択。

|

| methodの種類 |

説明 |

| group |

認証方法に任意のRADIUSのグループ名、または任意のTACACS+のグループ名を使用。

|

| group radius |

認証方法にRADIUSサーバを使用。事前にRADIUSクライアントの設定が必要。

|

| group tacacs+ |

認証方法にTACACS+サーバを使用。事前にTACACS+クライアントの設定が必要。

|

| enable |

認証方法にenable passwordを使用。 |

| line |

認証方法に line のpasswordを使用。事前にlineのpasswordの設定が必要。 |

| local |

認証方法にローカルデータベースを使用。事前にusernameコマンドの設定が必要。 |

| local-case |

上記の「local」との違いは、認証において、大文字と小文字を区別するという点。 |

| none |

ログインに認証を使用しない。 |

最後に、認証リストを適用したい回線(console、vty、tty、aux)を指定して認証方式リストを適用します。

認証方式リストに「default」を選択した場合、つまり「login authentication default」と設定した場合は

デフォルトのコンフィグ状態であることから、機種やIOSバージョンにより、show runでは表示されません。

◆ 認証方式リストの適用

(config)# line [ console | vty | tty | aux ] number number

(config-line)# login authentication [ default | list-name ]

なお、デフォルトではログイン試行回数の最大値は「3」となっており、ログイン認証に3回失敗した場合

そのセッションはドロップします。この最大値を変更するためのコマンドは以下の通りです。

◆ ログイン認証の最大試行回数の設定

(config)# aaa authentication attempts login number

◆ ログイン認証の最大試行回数を5回にする設定

| Cisco(config) # aaa authentication attempts login 5 |

以下の設定例では、Ciscoデバイスに管理ログインする際に、ユーザ名とパスワード入力が求められますが

管理者がユーザ名とパスワードを入力するとRADIUSサーバに問い合わせて認証の可否を判断する設定です。

◆ AAA - ログイン認証のための設定例 1

Cisco(config) # radius server ISE01

Cisco(config-radius-server) # address ipv4 192.168.10.101 auth-port 1812 acct-port 1813

Cisco(config-radius-server) # key Cisco123

Cisco(config) # aaa new-model

Cisco(config) # aaa group server radius GROUP-ISE

Cisco(config-sg-radius) # server name ISE01

Cisco(config) # aaa authentication login default group GROUP-ISE

|

以下の設定例では、上記コンフィグと同じ動作になるのに加えて、RADIUSクライアントとRADIUSサーバが

通信できない状態になった時、ローカルで設定したデータベース(ユーザ名:admin、パスワード:Cisco123)

を使用して認証します。AAAのログイン認証する設定は、設定例 1 よりも設定例 2 が一般的です。なぜなら、

設定例 1 の場合は、NW障害発生時や機器交換時などにはその機器にログインできなくなってしまうからです。

◆ AAA - ログイン認証のための設定例 2

Cisco(config) # radius server ISE01

Cisco(config-radius-server) # address ipv4 192.168.10.101 auth-port 1812 acct-port 1813

Cisco(config-radius-server) # key Cisco123

Cisco(config) # aaa new-model

Cisco(config) # aaa group server radius GROUP-ISE

Cisco(config-sg-radius) # server name ISE01

Cisco(config) # aaa authentication login default group GROUP-ISE local

Cisco(config) # username admin privilege 15 secret Cisco123

|

設定例 1 と 2 では、方式リストに「default」を使用したため、line vty、consoleなど全ての回線に対して

自動的に適用されましたが、設定例 3 のように方式リストに個別に名前を設定することにより、回線ごとに

認証方式を変えられます。コンソールログイン時にはTACACS+認証、line vtyログイン時にはRADIUS認証。

◆ AAA - ログイン認証のための設定例 3

Cisco(config) # radius server ISE01-R

Cisco(config-radius-server) # address ipv4 192.168.10.101 auth-port 1812 acct-port 1813

Cisco(config-radius-server) # key Cisco123

Cisco(config) # aaa new-model

Cisco(config) # aaa group server radius GROUP-ISE-R

Cisco(config-sg-radius) # server name ISE01-R

Cisco(config) # tacacs server ISE01-T

Cisco(config-server-tacacs) # address ipv4 192.168.10.101

Cisco(config-server-tacacs) # key Cisco123

Cisco(config-server-tacacs) # single-connection

Cisco(config) # aaa new-model

Cisco(config) # aaa group server tacacs+ GROUP-ISE-T

Cisco(config-sg-radius) # server name ISE01-T

Cisco(config) # aaa authentication login L-RADIUS group GROUP-ISE-R local

Cisco(config) # aaa authentication login C-TACACS group GROUP-ISE-T local

Cisco(config) # username admin privilege 15 secret Cisco123

Cisco(config) # line vty 0 15

Cisco(config-line) # login authentication L-RADIUS

Cisco(config) # line console 0

Cisco(config-line) # login authentication C-TACACS

|

※ 以上の設定例は authentication の設定だけなので、これに加えてauthorizationの設定も必要となります。

◆ 参考:AAA - Authentication(enable認証)

以上で紹介したAAA Authenticationでは「ログイン認証」を紹介しましたが「enable認証」を行いたい場合

つまり、ユーザEXECモードでenableコマンドを入力する時に、特権モードに移行するための認証を行いたい

場合は aaa authentication enable コマンドを使用します。この特権EXECモードへの認証は回線上の全ての

ユーザに同じように適用されるため、個別に定義できる名前付きリストはありません。また、この認証リスト

(default)を回線に適用する必要はありません。設定例は以下の通りです。

| Cisco(config) # aaa authentication enable default group radius enable |

◆ 参考:AAA - Authentication(PPP認証)

aaa authentication pppコマンドを使用することで、AAAが「CHAP、PAP、MS-CHAP」のうち利用可能な

PPP認証方式を使用してユーザを認証するように設定できます。予備の認証方式(method)は、アクセスを

拒否された場合ではなく、前の方式がエラーを返した場合にのみ使用されます。また全ての認証方式でError

を返した場合でも認証を成功させるためにはキーワードnoneを使用します。ログイン認証と同じ考え方です。

以下の設定例では、全てのPPPユーザをRadiusを使用して認証して、応答がなければlocalで認証を行います。

Cisco(config) # aaa authentication ppp default group radius local

|

名前付きを使用した場合、インターフェースコンフィグレーション上のPPP認証の設定において、その名前を

指定する必要があります。設定例では、CHAP認証においてRADIUSサーバを使用するように指定しています。

Cisco(config) # aaa authentication ppp ISDN_USER group radius

Cisco(config) # interface dialer 0

Cisco(config-if) # ppp authentication chap ISDN_USER

|

|