|

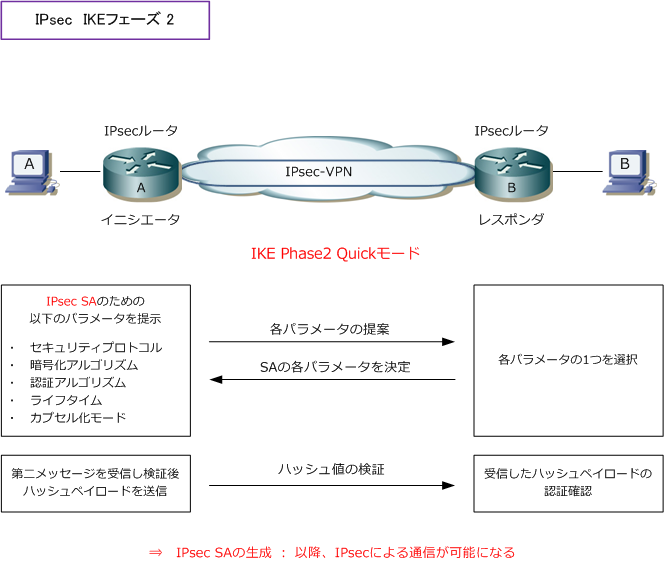

◆ IPsecの設定(IKE Phase2の設定)

IKE Phase2の設定では、生成されたISAKMP SA上でIPsec SAを生成するための設定が必要になります。

IPsec SAを確立させるためには、IPsecトランスフォームセットを設定する必要があります。この設定では

crypto ipsec transform-setコマンドで以下の2つを定義する必要があります。組合せは以下のとおりです。

・ セキュリティプロトコル + 暗号化

・ セキュリティプロトコル + 認証

◆ IPsecトランスフォームの設定

(config)# crypto ipsec transform-set name transform1 transform2

| IPsec SAのパラメータ |

選択肢 |

デフォルト値 |

| ESP暗号化トランスフォーム |

・ esp-aes

・ esp-aes-192

・ esp-aes-256

・ esp-des

・ esp-3des

・ esp-null

・ esp-seal

|

- |

| ESP認証トランスフォーム |

・ esp-md5-hmac

・ esp-sha-hmac

|

- |

| AH認証トランスフォーム |

・ ah-md5-hmac

・ ah-sha-hmac

|

- |

◆ 設定例:トランスフォーム名を「IPSEC」、セキュリティプロトコル「ESP」、暗号化「3DES」、認証「md5-hmac」と定義

| Cisco(config)# crypto ipsec transform-set IPSEC esp-3des esp-md5-hmac |

次に、上記で定義したトランスフォームに対して、IPsecの通信モード( トランスポート or トンネル )を

指定します。デフォルトでトンネルモード(tunnel)であり、tunnelを使用する場合は設定不要となります。

◆ IPsecトランスフォームの設定

(cfg-crypto-trans)# mode [ tunnel | transport ]

オプションの設定として、IPsec SAの全体的なライフタイムを定義することができます。デフォルトでは

「seconds」を指定した場合は「3600秒」までIPsec SAは維持され、「kilobytes」を指定した場合には、

そのSAを使用し「4608000キロバイト」までのトラフィック量をIPsecピア間で伝送することができます。

◆ IPsec SAライフタイムの設定

(config)# crypto ipsec security-association lifetime [ seconds seconds | kilobytes kilobytes ]

◆ IPsecの設定(IKEフェーズ2の設定) - IPsecの対象となるトラフィックの定義

IPsecの通信を行うためには、どのトラフィックをIPsecの対象トラフィックとするのかACLで定義します。

permitで合致したトラフィックはパケットが暗号化され、denyに合致したトラフィックは暗号化されずに

パケットはクリアテキストのまま転送されます。

◆ 設定例:送信元「172.16.1.0/24」からあて先「172.16.2.0/24」へのトラフィックをIPsecの対象として定義

| Cisco(config)# access-list 101 permit ip 172.16.1.0 0.0.0.255 172.16.2.0 0.0.0.255 |

◆ IPsecの設定(IKEフェーズ2の設定) - 暗号マップの設定

すでに設定した「トランスフォームセット」「暗号化対象のACL」と「IPsecピアのアドレス」の定義を

暗号マップ(crypto map)で設定します。複数の暗号マップエントリが存在する場合はシーケンス番号が

小さいほど優先度が高くなります。暗号マップが適用されたインターフェースでは、優先度の高いマップ

エントリから参照して、トラフィックのチェックを行います。

◆ 暗号マップの設定

(config)# crypto map map-name seq-number ipsec-isakmp

(config-crypto-map)# match address acl-number

(config-crypto-map)# set transform-set name

(config-crypto-map)# set peer address

| コマンド引数 |

説明 |

| map-name |

暗号マップの名前を設定

|

| seq-number |

暗号マップのシーケンス番号の指定(小さい値ほど優先度が高くなる) |

| acl-number |

暗号マップに関連づけるACL(IPsec対象を定義したACL)の指定 |

| name |

暗号マップに関連づける定義済みのトランスフォーム名の指定 |

| address |

IPsecピアのアドレスを指定 |

◆ 暗号マップの設定(オプション設定:デフォルトではグローバル定義値が適用。個別に定義したい場合に以下で指定)

(config-crypto-map)# set security-association lifetime [ seconds seconds | kilobytes kilobytes ]

◆ 暗号マップの設定(オプション設定:Diffie-Hellmanの鍵交換で、より通信秘匿性を向上したい場合にPFS機能で指定)

(config-crypto-map)# set pfs [ group1 | group2 | group5 ]

◆ IPsecの設定(IKEフェーズ2の設定) - 暗号マップのI/Fへの適用

最後に、作成した暗号マップをインターフェースに定義する必要があります。

◆ 暗号マップのインターフェースへの適用

(config)# interface interface-id

(config-if)# crypto map crypto-map-name

設定例では「M-ipsec」という名前の暗号マップを作成しています。このマップ上でトラフィックの暗号化と

復号を許可するピアとなるIPsec機器のIPアドレスを「100.1.1.1」と定義して、この暗号マップに適用する

作成したトランスフォーム「IPSEC」を指定、暗号化する対象トラフィックを定義したACL101を指定します。

Cisco(config)# crypto isakmp policy 1

Cisco(config-isakmp)# encryption 3des

Cisco(config-isakmp)# hash sha

Cisco(config-isakmp)# authentication pre-share

Cisco(config-isakmp)# group 2

Cisco(config-isakmp)# lifetime 43200

Cisco(config)# crypto isakmp key cisco address 100.1.1.1

Cisco(config)# crypto isakmp keeepalive 30 periodic

Cisco(config)# crypto ipsec transform-set IPSEC esp-3des esp-md5-hmac

Cisco(config)# access-list 101 permit ip 172.16.1.0 0.0.0.255 172.16.2.0 0.0.0.255

Cisco(config)# crypto map M-ipsec 1 ipsec-isakmp

Cisco(config-crypto-map)# set peer 100.1.1.1

Cisco(config-crypto-map)# set transform-set IPSEC

Cisco(config-crypto-map)# match address 101

Cisco(config)# interface GigabitEthernet0/0

Cisco(config-if)# crypto map M-ipsec

|

|