|

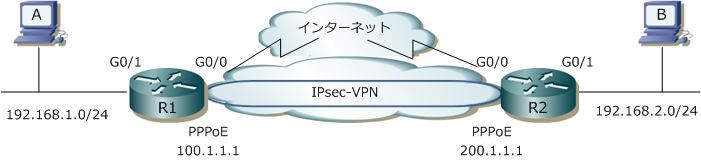

◆ IPsec-VPN + Internet接続

先ほど紹介したIPsec-VPNのコンフィグの場合は、拠点間のWAN接続は可能となりますが、拠点からの

インターネット接続は出来ません。今回紹介する以下のコンフィグについては、IPsec-VPNの実装により

インターネット回線を使用した拠点間のWAN接続だけでなく、拠点からのインターネット接続も行えます。

コンフィグの追加設定としてNATの設定が必要となります。その際に、IPsec通信を行うトラフィックが

NAT変換の対象とならないように最初に「deny」による定義を行って、それ以外を「permit」させます。

crypto isakmp policy 1

encry 3des

hash md5

authentication pre-share

group 2

!

crypto isakmp key cisco address 200.1.1.1

crypto isakmp keepalive 30 periodic

!

crypto ipsec transform-set IPSEC esp-3des esp-md5-hmac

!

crypto map M-ipsec 1 ipsec-isakmp

set peer 200.1.1.1

set transform-set IPSEC

match address A-ipsec

!

!

interface Loopback1

ip address 100.1.1.1 255.255.255.255

!

interface GigabitEthernet 0/0

pppoe enable group global

pppoe-client dial-pool-number 1

no cdp enable

!

interface GigabitEthernet0/1

ip address 192.168.1.254 255.255.255.0

ip nat inside

ip tcp adjust-mss 1356

!

interface Dialer1

ip unnumbered Loopback1

ip access-group A-security in

ip mtu 1454

ip nat outside

encapsulation ppp

dialer pool 1

dialer-group 1

no cdp enable

ppp authentication chap callin

ppp chap hostname cisco@cisco.com

ppp chap password cisco

crypto map M-ipsec

!

ip route 0.0.0.0 0.0.0.0 Dialer1

ip nat inside source list A-nat interface loopback1 overload

!

ip access-list extended A-ipsec

permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255

!

ip access-list extended A-security

permit esp host 200.1.1.1 host 100.1.1.1

permit udp host 200.1.1.1 host 100.1.1.1 eq isakmp

!

ip access-list extended A-nat

deny ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255

permit ip 192.168.1.0 0.0.0.255 any

!

dialer-list 1 protocol ip permit

|

crypto isakmp policy 1

encry 3des

hash md5

authentication pre-share

group 2

!

crypto isakmp key cisco address 100.1.1.1

crypto isakmp keepalive 30 periodic

!

crypto ipsec transform-set IPSEC esp-3des esp-md5-hmac

!

crypto map M-ipsec 1 ipsec-isakmp

set peer 100.1.1.1

set transform-set IPSEC

match address A-ipsec

!

!

interface Loopback1

ip address 200.1.1.1 255.255.255.255

!

interface GigabitEthernet 0/0

pppoe enable group global

pppoe-client dial-pool-number 1

no cdp enable

!

interface GigabitEthernet0/1

ip address 192.168.2.254 255.255.255.0

ip nat inside

ip tcp adjust-mss 1356

!

interface Dialer1

ip unnumbered Loopback1

ip access-group A-security in

ip mtu 1454

ip nat outside

encapsulation ppp

dialer pool 1

dialer-group 1

no cdp enable

ppp authentication chap callin

ppp chap hostname cisco@cisco.com

ppp chap password cisco

crypto map M-ipsec

!

ip route 0.0.0.0 0.0.0.0 Dialer1

ip nat inside source list A-nat interface loopback1 overload

!

ip access-list extended A-ipsec

permit ip 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255

!

ip access-list extended A-security

permit esp host 100.1.1.1 host 200.1.1.1

permit udp host 100.1.1.1 host 200.1.1.1 eq isakmp

!

ip access-list extended A-nat

deny ip 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255

permit ip 192.168.2.0 0.0.0.255 any

!

dialer-list 1 protocol ip permit

|

ip address negotiatedにする場合、ip nat inside source list A-nat interface Dialer1 overloadと設定する必要があるのにたいして、

ip unnumbered Loopback0にする場合、ip nat inside source list A-nat interface

loopback1 overloadと設定する必要があります。

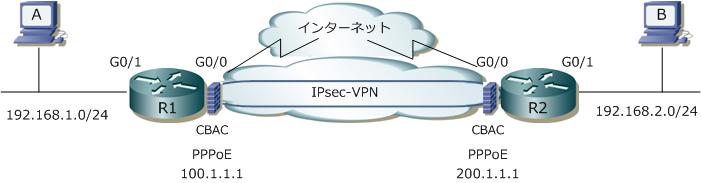

さて、このままではインターネット通信はできません。回線側の「 A-security 」を変更する必要があります。

ACLを詳細に細かく穴あけしていくことは現実的ではありませんし、Reflective ACLもセキュリティ的に限界

があります。従って、このような構成をとる場合は、以下で紹介するCBACを併用することが推奨とされます。

◆ IPsec-VPN + Internet接続 + Firewall実装(CBAC)

IPsec通信とインターネット通信の両方を実現する設定を行う場合、最強のセキュリティACLであるCBACを

実装させるのが一般的です。CBACを実装させることは、ステートフルインスペクションを実装させることを

意味するので、CiscoルータはFirewallそのものの動作をします。また、ACLの実装も極めて容易になります。

ip inspect name CBAC tcp

ip inspect name CBAC udp

ip inspect name CBAC ftp

crypto isakmp policy 1

encry 3des

hash md5

authentication pre-share

group 2

!

crypto isakmp key cisco address 200.1.1.1

crypto isakmp keepalive 30 periodic

!

crypto ipsec transform-set IPSEC esp-3des esp-md5-hmac

!

crypto map M-ipsec 1 ipsec-isakmp

set peer 200.1.1.1

set transform-set IPSEC

match address A-ipsec

!

!

interface loopback1

ip address 100.1.1.1 255.255.255.255

!

interface GigabitEthernet 0/0

pppoe enable group global

pppoe-client dial-pool-number 1

no cdp enable

!

interface GigabitEthernet0/1

ip address 192.168.1.254 255.255.255.0

ip nat inside

ip inspect CBAC in

ip tcp adjust-mss 1356

!

interface Dialer1

ip unnumbered loopback0

ip access-group A-security in

ip mtu 1454

ip nat outside

encapsulation ppp

dialer pool 1

dialer-group 1

no cdp enable

ppp authentication chap callin

ppp chap hostname cisco@cisco.com

ppp chap password cisco

crypto map M-ipsec

!

ip route 0.0.0.0 0.0.0.0 Dialer1

ip nat inside source list A-nat interface Loopback1 overload

!

ip access-list extended A-ipsec

permit ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255

!

ip access-list extended A-security

permit esp host 200.1.1.1 host 100.1.1.1

permit udp host 200.1.1.1 host 100.1.1.1 eq isakmp

!

ip access-list extended A-nat

deny ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255

permit ip 192.168.1.0 0.0.0.255 any

!

dialer-list 1 protocol ip permit

|

ip inspect name CBAC tcp

ip inspect name CBAC udp

ip inspect name CBAC ftp

crypto isakmp policy 1

encry 3des

hash md5

authentication pre-share

group 2

!

crypto isakmp key cisco address 100.1.1.1

crypto isakmp keepalive 30 periodic

!

crypto ipsec transform-set IPSEC esp-3des esp-md5-hmac

!

crypto map M-ipsec 1 ipsec-isakmp

set peer 100.1.1.1

set transform-set IPSEC

match address A-ipsec

!

!

interface loopback1

ip address 200.1.1.1 255.255.255.255

!

interface GigabitEthernet 0/0

pppoe enable group global

pppoe-client dial-pool-number 1

no cdp enable

!

interface GigabitEthernet0/1

ip address 192.168.2.254 255.255.255.0

ip nat inside

ip inspect CBAC in

ip tcp adjust-mss 1356

!

interface Dialer1

ip unnumbered loopback0

ip access-group A-security in

ip mtu 1454

ip nat outside

encapsulation ppp

dialer pool 1

dialer-group 1

no cdp enable

ppp authentication chap callin

ppp chap hostname cisco@cisco.com

ppp chap password cisco

crypto map M-ipsec

!

ip route 0.0.0.0 0.0.0.0 Dialer1

ip nat inside source list A-nat interface Loopback1 overload

!

ip access-list extended A-ipsec

permit ip 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255

!

ip access-list extended A-security

permit esp host 100.1.1.1 host 200.1.1.1

permit udp host 100.1.1.1 host 200.1.1.1 eq isakmp

!

ip access-list extended A-nat

deny ip 192.168.1.0 0.0.0.255 192.168.2.0 0.0.0.255

permit ip 192.168.1.0 0.0.0.255 any

!

dialer-list 1 protocol ip permit

|

上記ではLAN側インターフェースに「in」の方向でインスペクションを適用していますが、回線側のI/Fに

「out」の方向でインスペクションを実装させても同じ効果です。設定例は「out」適用のものが多いです。

|