|

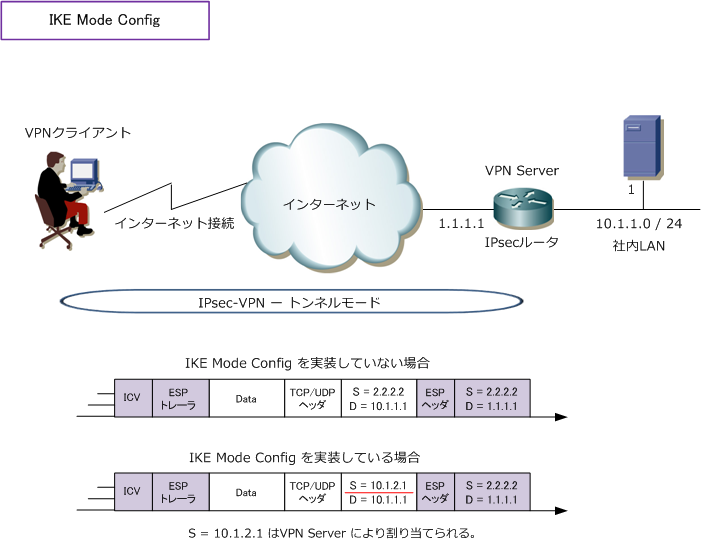

◆ IPsec - IKE モードコンフィグ

リモートアクセスVPNを実現するためには「Mode ConfigとXAUTH」の技術を実装する必要があります。

IKE Mode Configは、IPsec機器間で設定パラメータをセキュアに送受信するためのIPsecの拡張技術です。

例えば、VPNクライアントがVPNサーバの認証を完了した後、VPNサーバ側のLANでアクセスできるために、

VPNクライアントにIPアドレスを割り当てる際に使用する機能です。

リモートアクセスを行うクライアントPCがグローバルIPアドレス取得後に、自社が公開するVPNサーバに

リモートアクセスVPNを行うとします。VPNクライアントがVPNサーバと接続する際に「XAUTH」による

認証を行い、認証成功後にVPNサーバで「Mode Config」が有効である場合、VPNサーバにより、指定した

プライベートIPアドレスが割り当てられます。結果、社内LANに適切にルーティングされて通信ができます。

※ Mode Configは上図の構成だけでなくNATトラバーサルのNW構成でも使用します。リモートアクセスVPNでは必須技術です。

※ Mode ConfigでVPNサーバ側からVPNクライアントに付与できるパラメータは、IPアドレス以外にDNS、WINSなどがあります。

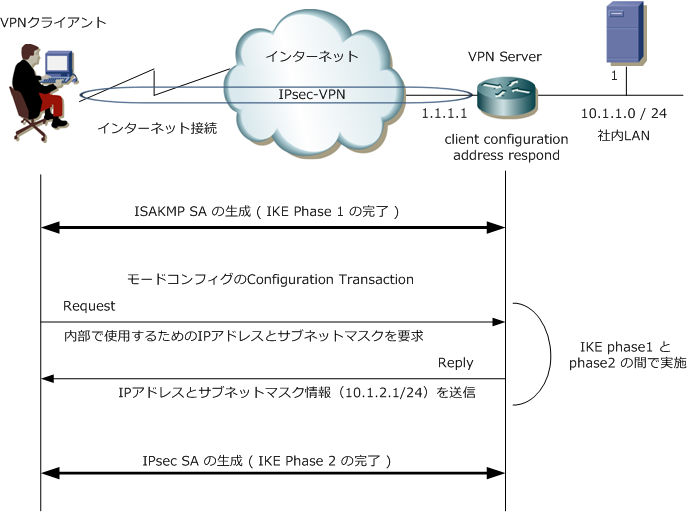

◆ IPsec - IKE Mode Configのメッセージ交換手順

IKE Mode Configでは、「Configuration Transaction」というメッセージ交換手順が定義されています。

交換メッセージは4種類あり、これらのメッセージ交換でVPNクライアントへIP情報などを付与しています。

※ XAUTHでもユーザ/パスワードをこのメッセージ交換でやりとりしています。つまり、XAUTHはモードコンフィグを使用します。

| メッセージ |

メッセージの役割 |

ペアとなるもの |

| REQUEST |

設定情報を要求するメッセージ |

同じISAKMPのメッセージIDを使用 |

| REPLY |

REQUESTの要求を受けて設定を返すメッセージ |

| SET |

相手に使わせたい設定値を通知するメッセージ |

同じISAKMPのメッセージIDを使用 |

| ACKNOWLEDGE |

SETの設定値の受信を応答するメッセージ |

Transaction交換は、通常はIKE フェーズ1の完了後に実行されているのでISAKMP_SAで保護されています。

IKE Mode ConfigではAttributeペイロードというISAKMPペイロードを定義しています。そこにVPNサーバと

VPNクライアントでやりとりしたい情報の属性と属性値を設定して、やりとりしてIP情報を付与しています。

VPNサーバをCiscoルータにしてCiscoルータでIKE Mode Configurationを実装する場合、以下コマンドが

必要です。リモートクライアントなどIPアドレスの要求に対して、ルータが応答できるようにするためには

例えば、EzVPNを利用してISAKMPプロファイル名をV-profileとする場合、以下のコンフィグとなります。

Cisco(config)# crypto isakmp profile V-profile

Cisco(config-isakmp-profile)# client configuration address respond

|

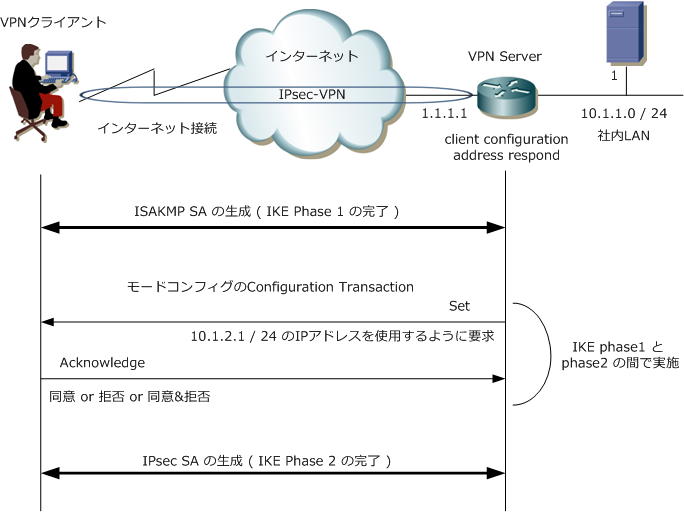

上記は、VPNサーバ(ciscoルータ)をレスポンダとして動作させる場合のTransaction処理と設定となりますが

下記は、VPNサーバ(ciscoルータ)をイニシエータとして動作させる場合のTransaction処理と設定となります。

※ リモートアクセスVPNといえば、IKE Mode Configuration は client configuration address

respondだけの実装の方が多いです。

Cisco(config)# crypto isakmp profile V-profile

Cisco(config-isakmp-profile)# client configuration address initiate

|

|