|

◆ XAUTH(eXtended AUTHentication)

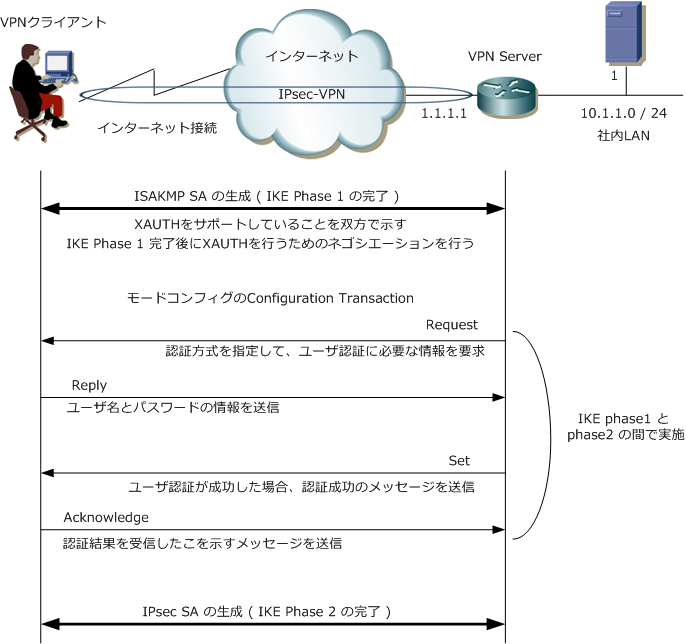

XAUTHは、Mode Configと同様にリモートアクセスVPNの際に使用するIPsecの拡張技術です。XAUTHは

IKEのメッセージ交換時にVPNサーバとVPNクライアント間で、ユーザ認証に必要な情報をやりとりします。

XAUTHは、Mode Configと同様にIKEフェーズ1が終了した後にやりとりされるので、ユーザ認証に必要な

情報はISAKMP SA上で暗号化してやりとりされるため、ユーザ名やパスワードは安全にやりとりされます。

◆ なぜ XAUTH が必要なのか

例えばサイト間VPNのIPsec-VPNの場合、IPsecのピアをはる機器がともにラックなどに設置されたNW機器

であることから、IKE Phase 1の機器認証 (Pre-Shared Key) などで、セキュリティ的に十分と言えますが

リモートアクセスVPNの場合には、IPsecのピアとなる機器はVPNサーバと「VPNクライアント」となります。

VPNクライアントは持ち運びが可能なPCであることが多く、PCを紛失してしまうと不正にVPN接続されて

しまいます。このような事態を回避するために、IKE Phase 1による機器認証に加えてその機器の使用者が

正当であるか確認するために、ユーザ名とパスワード認証するXAUTHの実装でセキュリティが高められます。

◆ XAUTH を使用するかどうかの判断は誰が行うのか

それはIKEが自動的に行います。ISAKMPメッセージをやりとりする際にペイロード値:13 (Vendor ID) が

含まれたメッセージを受け取り双方にXAUTHをサポートとしていることを確認します。またそのタイミングで

XAUTHを使用することに関するネゴシエーションを行います。次に、実際のユーザ認証情報の送受信、および

認証結果の通知を行います。これらの情報はIKE Mode Configで利用するRequest, Reply, Set, Acknowledge

の各メッセージに設定して送受信します。XAUTHは、IKE Phase 1 と Phase 2 の間に、この認証を行います。

| Step |

ネゴシエーション |

説明 |

| ① |

IKE Phase 1の拡張機能 |

・ VPNサーバとVPNクライアントとの間で、XAUTHがサポートしていることを示す

ペイロードタイプ値:13 (Vendor ID) が含まれたISAKMPメッセージをやりとりし、

双方にてXAUTHをサポートしていることを確認する。

・ IKE Phase 1 の終了直後に行うXAUTH認証に必要なネゴシエーションを実行する。

例 : IKE Phase 1 認証をPre-Shared Keyで行った後、イニシエータ側をXAUTHで

ユーザ認する。例では属性値「65001」としてTransformペイロードで送信される。

|

| ② |

Transaction交換

( 認証情報の送受信 ) |

・ VPNサーバからVPNクライアントにRequest (認証に必要な情報を要求) の送信

・ VPNクライアントからVPNサーバにReply (ユーザ名とパスワードの情報) の送信

|

| ③ |

Transaction交換

( 認証結果の通知 ) |

・ VPNサーバからVPNクライアントにSet (認証成功のメッセージ) の送信

・ VPNクライアントからVPNサーバにAcknowledge (認証結果の受信を示す) の送信

|

※ XAUTHではユーザ/パスワード情報のやりとりをIKE mode configurationの「Request/Reply/Set/Acknowledge」で送受信。

※ IPsec通信を開始するまでの正確なフローは、IKE Phase1 → XAUTH (4-way) → mode-config (2way)

→ IKE Phase2 です。

|