|

◆ Cisco EzVPN(Eazy VPN)とは

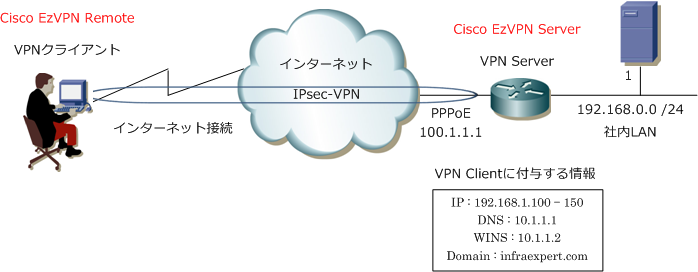

Cisco EzVPN は、主にリモートアクセスVPNの実装において使われる概念でありCisco独自の用語です。

このEzVPNによって、IPsecVPNに関する設定をセンター側で一元管理できて、実装と管理がしやすく

なります。要は、リモートアクセスVPNをする上でのCiscoコンフィグが簡素化されるということです。

Cisco EzVPNはCisco EzVPNリモートとCisco EzVPNサーバの2種類のコンポーネントで構成されます。

| Cisco EzVPN の2つのコンポーネント |

| Cisco EzVPNサーバ |

ASA、またはCiscoルータ |

| Cisco EzVPNリモート |

ASA、またはCiscoルータ、またはCisco VPN Client が搭載されたPC |

Cisco EzVPNリモートは、VPNトンネル接続が確立した時に、EzVPNサーバからセキュリティポリシーを

受け取ることでリモート側の設定を最小限にすることができます。EzVPNサーバは、VPNトンネルの接続

要求をしてくるEzVPNリモートに対し、あらかじめ設定した最新のセキュリティポリシーを送信できます。

◆ リモートアクセスVPN - EzVPNサーバの設定

Cisco EzVPNサーバ側に、事前に設定しておくべきアトリビュート(パラメータ)は以下の項目です。

① ポリシールックアップの設定

② VPNクライアントの認証用ユーザ名 ・ パスワードの設定

③ IKEポリシー (IKE phase 1) の設定

④ グループポリシーの設定

⑤ ISAKMPプロファイルの設定

⑥ IPsecポリシー (IKE phase 2) の設定

⑦ IPsecポリシー (dynamic-map) の設定

⑧ IPsecポリシー (crypto map) の設定

⑨ インターフェースへの crypto map の適用設定

先ず、AAAによるポリシールックアップを有効にします。1行目ではAAAを有効にしています。2行目では

VPNクライアントのユーザログイン時のAAA認証と認証方式を指定します。認証リスト名を「VPNAUTHE」

として、ローカルの認証データベースを参照するように定義しています。3行目ではネットワークサービス

利用時のアクセス権限のためのAAA認可と認可方式を指定しています。認可リスト名を「VPNAUTHO」に、

ローカルの認可データベースを参照するように定義しています。ローカルではなくてRadiusとする定義も可。

① ポリシールックアップの設定例

Cisco(config)# aaa new-model

Cisco(config)# aaa authentication login VPNAUTHE local

Cisco(config)# aaa authorization network VPNAUTHO local

|

次に、VPNクライアントの認証用ユーザ名「例:ciscovpn」とパスワード「例:cisco」の設定を行います。

② VPNクライアントの認証用ユーザ名とパスワードの設定例

| Cisco(config)# username ciscovpn password 0 cisco |

次に、IKEポリシーの設定を行います。ここではリモートピア(EzVPNリモート)とのIKEネゴシエーション

の際に使用されるIKEポリシーを設定します。設定方法や考え方については通常のIPsev-VPNの設定にて

使用する「crypto isakmp policy」と全く同じです。今回は例として、IKEポリシー1の暗号化に「3des」

ハッシュアルゴリズムに「md5」、認証方式に「pre-share」、DHグループに「2」の設定をおこないます。

③ IKEポリシー(IKE phase 1)の設定例

Cisco(config)#crypto isakmp policy 1

Cisco(config-isakmp)# encryption 3des

Cisco(config-isakmp)# hash md5

Cisco(config-isakmp)# authentication pre-share

Cisco(config-isakmp)# group 2

|

次に、グループポリシーの設定を行います。ここでは、EzVPNリモートクライアントがダウンロードする

アトリビュートを含むグループポリシーを設定します。以下は「VPNCLIENT」をグループポリシー名とし

定義して2行目以降、事前共有鍵を「cisco」、DNSサーバアドレスを「10.1.1.1」、WINSサーバアドレス

を「10.1.1.2」、ドメイン名「 infraexpert.com 」、付与するIPアドレス「192.168.1.100 ~ 150」を

定義したプール名を「ezremote」、「save-password」の設定によりEzVPNクライアント側でのユーザ名

とパスワードをセーブできるようになり、XAUTH中にユーザ名・パスワードが自動的にサーバ側に送信され

認証が行われます。最後に「ip local pool」により、EzVPNリモートクライアント用の付与アドレスを定義。

④ グループポリシーの設定例

Cisco(config)#crypto isakmp client configuration group VPNCLIENT

Cisco(config-isakmp-group)# key cisco

Cisco(config-isakmp-group)# dns 10.1.1.1

Cisco(config-isakmp-group)# wins 10.1.1.2

Cisco(config-isakmp-group)# domain infraexpert.com

Cisco(config-isakmp-group)# pool ezremote

Cisco(config-isakmp-group)# save-password

Cisco(config)#ip local pool ezremote 192.168.1.100 192.168.1.150

|

次に、ISAKMPプロファイルの設定を行います。ここでAAA認証とAAA認可の設定のひもづけを行います。

1行目では、ISAKMPプロファイル名を定義しています。2行目ではピアとの間で交換する識別子としての

グループポリシー名を定義しています。交換する識別子がピアと合致した場合、ISAKMPプロファイルが

引き出されます。3行目ではIKE XAUTHの設定を行います。AAA認証リストと同じ名前の必要があります。

4行目ではAAA認可リストとリスト名を一致させます。5行目ではIKEモードコンフィグの設定を行います。

⑤ ISAKMPプロファイルの設定例

Cisco(config)#crypto isakmp profile VPN-PROFILE

Cisco(config-isa-prof)# match identity group VPNCLIENT

Cisco(config-isa-prof)# client authentication list VPNAUTHE

Cisco(config-isa-prof)# isakmp authorization list VPNAUTHO

Cisco(config-isa-prof)# client configuration address respond

|

次に、IPsecポリシーの設定を行います。例えば、セキュリティプロトコルに「ESP」、暗号化に「3DES」

認証に「md5-hmac」のトランスフォームを定義して、トランスフォーム名を「REMO-IPSEC」とします。

IPsecの通信モードは、デフォルトで「トンネルモード」であることから通信モードの設定変更は不要です。

⑥ IPsecポリシー (IKE phase2) の設定例

| Cisco(config)#crypto ipsec transform-set REMO-IPSEC esp-3des esp-md5-hmac |

次に、ダイナミック暗号マップの設定を行います。この機能はリモートアクセスVPNのIPsecだけではなく

LAN to LANのIPsec接続でも使用できます。この機能はピアのアドレスを事前に固定できない構成で使用

されます。このダイナミック暗号マップエントリには、先ほど定義したトランスフォームセット、および

ISAKMPプロファイルのひもづけを行います。ここではダイナミック暗号マップ名は「REMO」としています。

⑦ IPsecポリシー (dynamic-map) の設定例

Cisco(config)#crypto dynamic-map REMO 1

Cisco(config-crypto-map)#set transform-set REMO-IPSEC

Cisco(config-crypto-map)#set isakmp-profile VPN-PROFILE

|

次に、暗号マップの設定を行います。暗号マップの名前を例えば「 EZVPN 」と定義して、IPsec SAの

生成のためにIKEを使用するために「 ipsec-isakmp 」キーワードを定義します。さらに今回は、事前に

定義したダイナミック暗号マップを参照するように「dynamic」キーワードを指定して、先ほど定義した

ダイナミック暗号マップを指定します。ダイナミック暗号マップのポリシーテンプレートはIPsecリモート

ピアからのネゴシエーション要求の際に使用されます。そして最後にこの暗号マップをI/Fに適用します。

⑧ IPsecポリシー (crypto map) の設定例

| Cisco(config)#crypto map EZVPN 1 ipsec-isakmp dynamic REMO |

⑨ インターフェースへの crytpo map の適用設定例

Cisco(config)#interface dialer 1

Cisco(config-if)#crypto map EZVPN

|

IKE Phase 1の「MainモードのPre-Shared Key」では認証時に通信相手のIPアドレス情報を使用する必要があります。従って動的に

Global IPを付与されるリモートクライアントでの接続時は、IDにIP情報が必要のないAggressiveモードを使用する必要があります。

Ciscoルータの場合、デフォルトで、IKE MainモードのISAKMP SA及びIKE AggressiveモードのISAKMP SAの両方を処理できます。

|