|

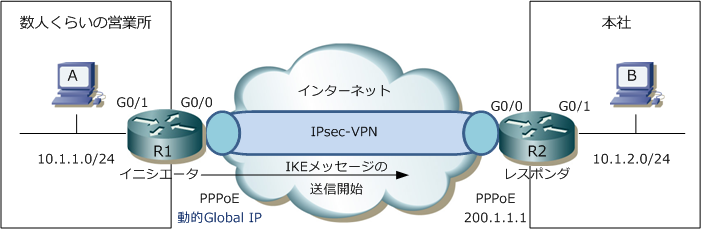

◆ 動的グローバルIPアドレスを使用した拠点とのIPsec-VPN接続

一般的には、企業がグローバルIPアドレスを取得する場合は、固定のグローバルIPアドレスを取得します。

それゆえ、拠点間のVPN接続の場合でも互いのPeerとなるグローバルIPアドレスを指定することによって

IPsec-VPNを実現することができます。しかし一方が動的なグローバルIPを取得するルータで、もう一方が

固定のグローバルIPを取得するルータとのIPsec-VPN接続を実現することもできます。この接続方式により

数人くらいの営業所などでは固定IPを取得することなく、割安なWAN回線で本社とのVPN接続ができます。

◆ IPsec-VPN接続の開始側(動的グローバルIPを使用した場合)

IKE開始時に、IKEメッセージをどのIPアドレスに送信するのかを知っている必要があるので、動的IPを持つ

ルータから、固定IPを持つルータへIPsecトンネルを開始する必要があります。つまり、動的IPを持つルータが

イニシエータであり、固定IPを持つルータがレスポンダとなります。イメージとしては下図のようになります。

◆ IPsec-VPN接続の認証方式 ( 動的グローバルIPを使用した場合 )

IKE Phase 1の「MainモードのPre-Shared Key」では認証時に通信相手のIPアドレス情報を使用する必要が

あります。従って、動的にグローバルIPを付与されるこのような構成では、IDにIPアドレス情報が必要のない

Aggressiveモードを使用する必要があります。この考え方はリモートアクセスVPNと同じ考え方となります。

※ デジタル署名方式を利用すればMainモードを使用することになりますが、この接続構成では、一般的な認証方式ではありません。

◆ コンフィグレーションの考え方(動的グローバルIPを使用した場合)

上図の本社側のESPトンネルの設定は以下の通りです。対向側のVPNルータのIDを指定する点がポイント。

| 本社側 |

| ESPトンネルの各パラメータ |

設定情報 |

| 対向側のVPNルータのID |

office1.infraexpert.com(FQDN) |

| 認証方式 |

Pre-Shared Key |

| 認証パスワード |

cisco |

| フェーズ1 の交換モード |

Aggressiveモード |

| ISAKMP SAパラメータ |

3DES、SHA-1、DHグループ2、ライフタイム(default値) |

| IPsec SAパラメータ |

ESP、3DES、HMAC-SHA1、PFSなし、トンネルモード、ライフタイム(default値) |

動的グローバルIPを持つルータでは、自身を識別してもらうためIdentificationペイロードを第一メッセージに

含めるように設定をします。それ以外のESPトンネルのための設定は固定IPアドレスのVPNルータと同じです。

| 拠点側 |

Aggressiveモード第一メッセージに

含めるIdentificationペイロード |

設定情報 |

| IDタイプ |

FQDN |

| 値 |

office1.infraexpert.com |

| ESPトンネルの各パラメータ |

設定情報 |

| 対向側のピアのIPアドレス |

200.1.1.1 |

| 認証方式 |

Pre-Shared Key |

| 認証パスワード |

cisco |

| フェーズ1の交換モード |

Aggressiveモード |

| ISAKMP SAパラメータ |

3DES、SHA-1、DHグループ2、ライフタイム ( default値 ) |

| IPsec SAパラメータ |

ESP、3DES、HMAC-SHA1、PFSなし、トンネルモード、ライフタイム ( default値 ) |

|