|

◆ Cisco URLフィルタリング

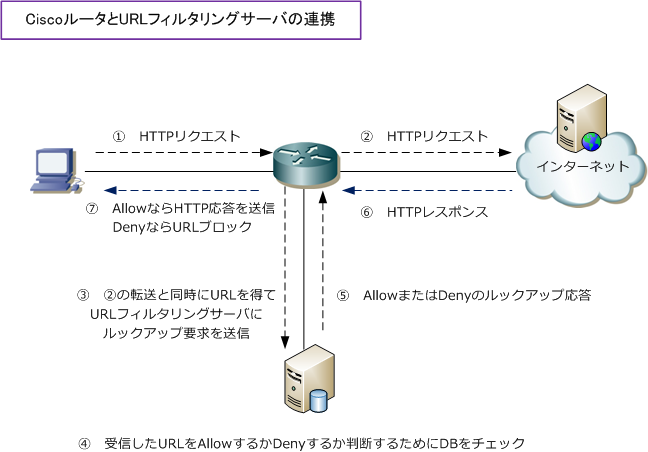

Ciscoルータを利用したURLフィルタリングは、CiscoルータとWebsense等の外部のURLフィルタリング

サーバとが連携して提供することができます。その連携した時のパケットフローは下図のようになります。

また、簡単なフィルタリングとなりますが、Ciscoルータだけを利用しURLフィルタリングを提供することも

可能です。ただし、URLフィルタリングを行う場合、専用のアプライアンスを導入することが推奨となります。

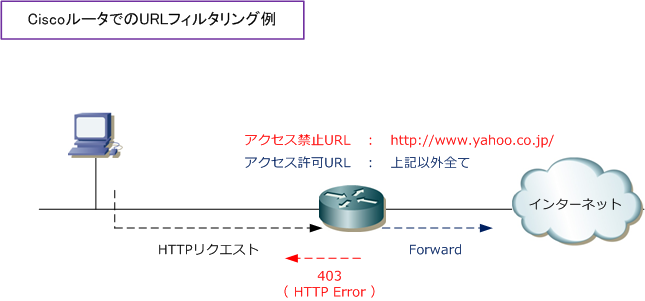

◆ Ciscoルータだけを利用したURLフィルタリング

Securityライセンスが有効化されたCiscoルータや、advipservicesライセンスが有効なCisco892などでは

CiscoルータだけでURLフィルタリングができます。しかし、CiscoルータでURL Filteringを行う場合には

そのCiscoルータのCPU使用率が高くなるという点、スループットが低下するという点には注意しましょう。

CiscoルータだけでURLフィルタリングするための本来の実装はないので、ip urlfilter exclusive-domain

コマンドを使用して、URLフィルタポリシーの対象にならないドメインを指定することにより、Ciscoルータ

だけでURLフィルタリングを行うようにします。それでは以下にURL Filteringの設定コマンドを紹介します。

◆ Cisco URL Filtering - 設定コマンド

ip inspect name CBAC tcp

ip inspect name CBAC udp

ip inspect name CBAC ftp

ip inspect name CBAC http urlfilter

ip urlfilter allow-mode on

ip urlfilter exclusive-domain deny www.yahoo.co.jp

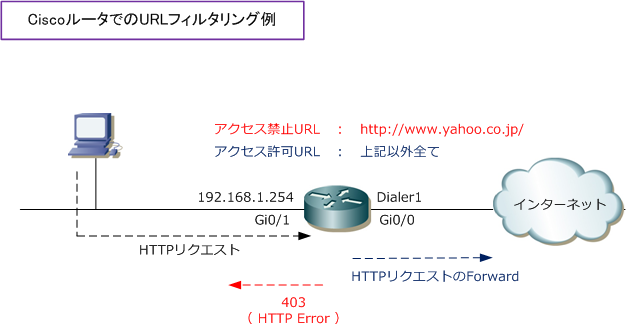

interface GigabitEthernet 0/0

no ip address

duplex auto

speed auto

pppoe enable group global

pppoe-client dial-pool-number 1

interface GigabitEthernet 0/1

ip address 192.168.1.254 255.255.255.0

ip nat inside

ip inspect CBAC in

ip virtual-reassembly

ip tcp adjust-mss 1414

duplex auto

interface Dialer1

ip address negotiated

ip access-group 101 in

ip mtu 1454

ip nat outside

ip virtual-reassembly

encapsulation ppp

dialer pool 1

dialer-group 1

ppp authentication chap callin

ppp chap hostname test@example.com

ppp chap password test

ip route 0.0.0.0 0.0.0.0 Dialer1

ip nat inside source list 1 interface Dialer1 overload

access-list 1 permit 192.168.1.0 0.0.0.255

access-list 101 deny ip any any

dialer-list 1 protocol ip permit

|

◇ ip inspect name CBAC http urlfilter

⇒ 「urlfilter」を指定した上でHTTPのインスペクションを有効化(httpフィルタリングでありhttpsは不可)

◇ ip urlfilter allow-mode on

⇒ 外部URLフィルタリングサーバ(Websense or Secure Computing)の停止時に接続を許可する設定。

◇ ip urlfilter exclusive-domain deny www.yahoo.co.jp

⇒ URLポリシーの対象にならない拒否ドメインの設定。

| 例外ドメインの設定コマンド |

説明 |

| ip urlfilter exclusive-domain deny |

URLフィルターポリシーの対象にならない拒否ドメインを指定する。これを使用する。 |

| ip urlfilter exclusive-domain permit |

URLフィルターポリシーの対象にならない許可ドメインを指定する。 |

◇ ip inspect CBAC in

⇒ LAN側の着信トラフィックにCBACを適用。

※ 必要最小限の設定は以上であり、必要に応じて ip urlfilter audit-trail などの設定やCache Sizeなどの設定を行います。

ip urlfilter exclusive-domain denyで定義したWebサイトにアクセスすると以下メッセージが表示されます。

FireFoxの場合は、以下ようなメッセージ画面が表示されます。

なお、「ip urlfilter exclusive-domain deny www.yahoo.co.jp」と指定した場合、weather.yahoo.co.jp や

transit.loco.yahoo.co.jp にはアクセスできてしまいます。そこで以下のように指定することで yahoo.co.jp の

名前のドメインの全サイトを対象とすることができます。⇒ ip urlfilter exclusive-domain deny .yahoo.co.jp

| ip urlfilter exclusive-domain deny .yahoo.co.jp |

ip urlfilter exclusive-domain deny .yahoo.co.jp と設定すると、transit.map.yahoo.co.jp

も合致するので

アクセスするとブラウザ表示は以下となります。※ yahoo.co.jpの前に「 . 」を忘れないよう注意しましょう。

以下のように複数の拒否ドメインを設定することもできます。

ip urlfilter exclusive-domain deny .yahoo.co.jp

ip urlfilter exclusive-domain deny www.infraexpert.com

ip urlfilter exclusive-domain deny www.jal.co.jp

|

以下のように設定すれば co.jp のWebサイト全てにアクセスできないようになります。※ http://が対象。

| ip urlfilter exclusive-domain deny .co.jp |

|