|

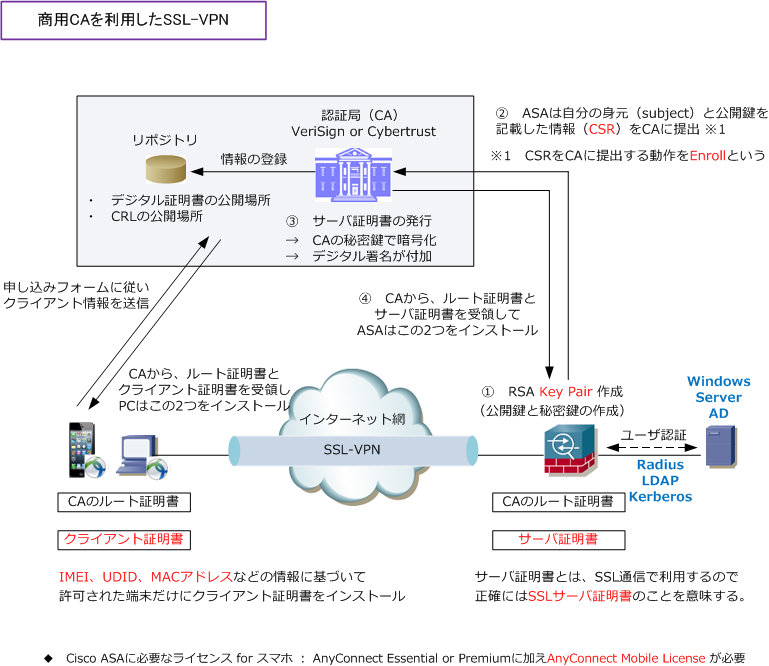

◆ SSL-VPN : 証明書認証を利用した構成 - 商用CAを使用

認証局(CA)に商用のCAを利用する構成は、コストが発生するという点を除けば、プライベートCAの構成に

比べて多くのメリットがあります。セキュリティ面や運用面を考えると、SSL-VPNで証明書認証を行う場合は

商用CAを利用することが推奨です。特にクライアント証明書発行において大きなメリットを感じると思います。

例えば商用CAによるクライアント証明書では、偽造ができないクライアント証明書をエクスポートできない

状態で端末へ保存することができるのがメリットです。また、商用のCAでクライアント証明書を発行するため

の申請情報として、デバイス機器識別情報となるCN、IMEI or UDID、デバイス証明書登録用パスワードなど

を送信するのですが、この情報に基づいて許可された端末だけにクライアント証明書をインストールできます。

◆ クライアント証明書インストール時の端末識別情報の例 - 商用CAにより異なる

| スマートフォンの種類 |

iPhoneなどのiOSデバイス |

Androidデバイス |

| 端末特定に利用する識別情報 |

IMEI、UDID |

IMEI、MACアドレス |

|

上図では詳しくシーケンスを書いていませんが、

クライアント証明書発行の流れは以下のとおり。

※ 商用CAにより内容やフローは異なります。

① クライアントから証明書発行リクエスト。

② 認証局(CA)で証明書発行。

③ 証明書発行の通知メールを送信。

④ クライアント側でその記載URLをクリック

して端末識別情報を送信する。

⑤ 端末識別情報を確認して、許可された端末

だけがクライアント証明書をインストール可。

|

|

証明書運用を一元管理してくれポリシー設定を強制適用できるし、コスト以外は多くのメリットがあります。

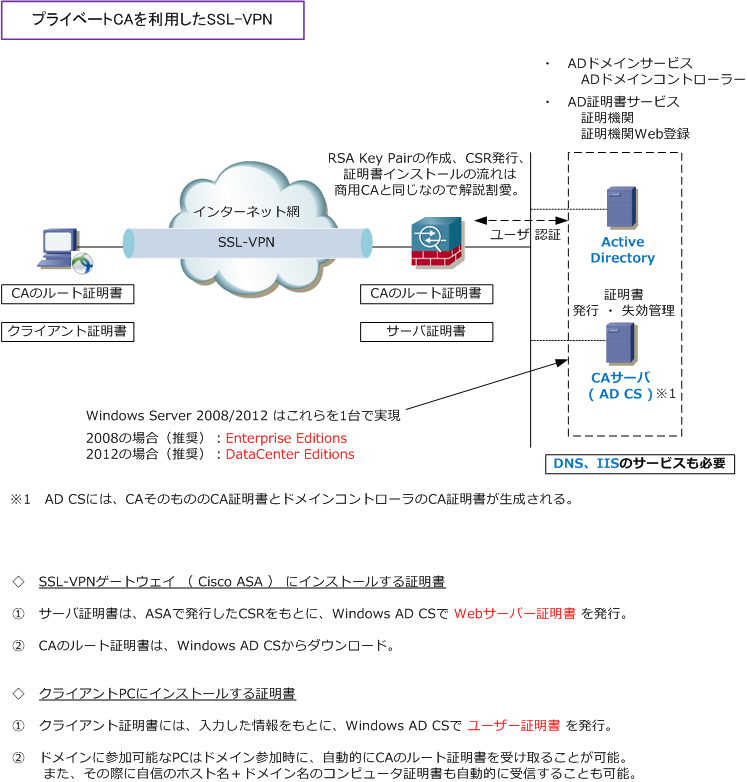

◆ SSL-VPN : 証明書認証を利用した構成 - プライベートCAを使用

認証局にプライベートCAを使用する構成では、社内のWindows Server Active Directory証明書サービスを

例えばCAとして使用します。コストは発生しないが、サーバ証明書やクライアント証明書を自分たちで発行

して適切に運用管理をする必要があります。また、クライアント証明書を発行する際に端末特定に利用する

識別情報として IMEIやUDID を指定した証明書発行や、その値を意識した証明書インストールはできません。

ちなみにiPadなどのWindowsドメイン環境に参加できないデバイスについては、iPad構成ユーティリティを

インストールしたPCにUSB接続して証明書を渡したり、SCEP( simple certificate enrollment protocol

)

を使用して証明書を配布します。あるいは、Webページからのダウンロードやメールでの受け取りも可能。

SSL認証時に、クライアントPCから提示されたクライアント証明書が有効なものであるのかを確認するため、

Cisco ASAは、その証明書が「CAに署名されているか」と「失効していないか」の2つを認証時に確認します。

失効していないかどうかは、CRL(Certificate Revocation List)つまり証明書失効リストを参照し確認する。

Cisco ASAではCRLとしてWindows CAサーバを指定します。CRLのURLにFQDNかIPアドレスを指定します。

一方、ASAから提示されたサーバ証明書が有効なものであるのかを確認するため、クライアントPCがCRLを

参照することもできるが、このようなプライベートCAで構築する場合、CRLを参照させないようにしてAD CS

で証明書を発行させるのが一般的。CRLを参照させないようにするためには、Windows Server 2008の場合は

Enterprise Editionでコンピュータ証明書を発行させる。Anyconnectの場合はデフォルトでCRLは参照しない。

◆ 二要素認証とは

ユーザーIDとパスワード認証だけでなく、このように証明書認証を利用した認証を組み合わせることによって

人と端末(ユーザーとデバイス)の両方を認証することができます。このように2つの認証方式を併用し精度を

高めた認証を行うことを二要素認証と言います。パスワード情報を流出しても、証明書がインストールされた

デバイスからしかアクセスできないし、デバイスを紛失してもパスワードが流出していなければ問題はないし、

そもそもデバイスが盗難にあえば証明書を失効させれば不正アクセスは防止できます。二要素認証はセキュア。

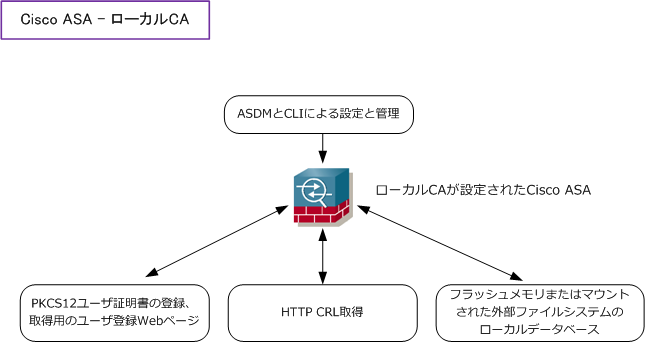

◆ SSL-VPN : 証明書認証を利用した構成 - ローカルCA機能を使用

外部の認証局を使用することなく、Cisco ASA自身がCAとなり証明書認証を行う構成です。この構成の場合、

Cisco ASAで完結できますが運用面、冗長化、柔軟性という意味でお勧めできません。小規模ネットワークの

場合には適したソリューションかもしれません。なお、ローカルCA機能を有効化してASAを冗長化することは

できません。また、上述の2構成を経験していない人が適切にローカルCAを構成するのは技術的に難しいです。

|